Servicios de TI individuales

Sitios web y tiendas

Creamos sitios web y talleres web actuantes, representativos y receptivos.

Use nuestra experiencia con WordPress/WooCommerce, Joomla, JTL, Shopware, Prestashop, Gambio y Shopify.

Más que diseño

- Interfaces de compras,

- Dropping Shipping

- Optimización de motores de búsqueda (SEO)

- Complementos y temas

- Integración de proveedores de servicios de pago y otros servicios.

Páginas html5

Rápido, seguro y poco exigente para el alojamiento: Sitios web en HTML puro. De 299 euros.

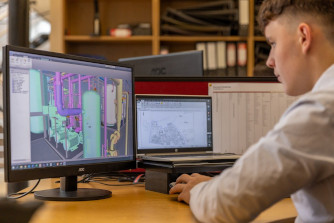

Desarrollo de software

Desarrollamos software para calculadoras en el lugar de trabajo, red e Internet: software de empresa a medida desde la gestión de contenedores hasta el pedido y la gestión del cliente y la pequeña herramienta que le facilita la vida.

Somos especialistas para la gestión de datos, la conversión y la migración. Visualización de datos y desarrollo de interfaz. Combinamos mundos.

Nube y ai

Los límites entre el software local y la esquiva de Internet. Pero no sean tentados por las palabras de moda. Cloud todavía se llama: "En la computadora de otras personas". Y la IA se basa en redes neuronales y es un software inteligente, pero sin su propia inteligencia. Estaríamos encantados de ayudarte.

IT - Seguridad

Lo apoyamos con prevención y ayuda de emergencia. Política de seguridad de contenido y cifrado SSL como requisitos básicos para asegurar sus sitios web contra ataques. Ayudamos con la infestación aguda con malware y con ataques continuos en su sitio web.

Nos endurecemos y monitoreamos su servidor Linux y evitamos el spam de formulario. Lo apoyamos con el correo electrónico y el cifrado de datos.

Protección de datos

La seguridad de los datos es un requisito básico para la protección de datos. Aseguramos la conformidad de GDPR en línea y las empresas.

Con nuestra competencia en el campo de la criptología, aseguramos la confidencialidad y seguridad de sus datos donde depende de esto.

Linux @ Server

Configuramos servidores Linux dedicados y virtuales con base de datos, correo electrónico y servidor web. Hacemos cargo de mantenimiento, instalamos y configuramos paquetes de software y ayudamos con problemas.

Linux @ Hosting

Ofrecemos alojamiento para el sitio web, la tienda web y la aplicación web. Estamos allí para ti personalmente.

Linux @ Desktop

Olvídese de la interminable esperar actualizaciones y problemas con la protección de datos y el malware. Le asesoramos sobre la selección de hardware y software y lo admite en la operación diaria.

Linux @ Smartphone

El teléfono inteligente es la computadora que lo acompaña a cada paso. Pero Google lo determina. Le devolvemos su propiedad.

Consultante

Asesoramiento y servicios individuales sobre el último estado del arte. Beneficiarse de más de 30 años de experiencia en el área de TI. Trabajamos remoto y calmamos el entorno y su billetera.

Independiente y justo

Le apoyamos con nuestro conocimiento de resolver pequeños problemas de la vida cotidiana, como la instalación y configuración del software y el soporte técnico de sus procesos de planificación y toma de decisiones.

Si tiene alguna pregunta, estamos ahí para usted.

Reserve un tiempo de consulta por adelantado

A nuestra tarifa por hora favorable de € 50. Y puede preguntarnos un agujero en el estómago sin timidez. En todos los asuntos de ello.

Usa nuestro chat

Hablamos alemán. Es por eso que hemos configurado un chat de Jazzy Babel para partes y clientes interesados. Se traduce simultáneamente y luego puedes chatear con nosotros en tu idioma.

Tiempo de asesoramiento

Escanee nuestros datos bancarios con su teléfono inteligente y transfiera una cantidad de su elección desde € 12.50. Asunto: correo electrónico, dirección y, si es necesario, número de impuesto de la UE.

Aceptamos bitcoin

soluciones de software inteligentes

jazzyLanTalk

Jazzylantalk es nuestro software para la comunicación y el intercambio de datos en la red local.

- seguro a través del cifrado de extremo a extremo.

- Falta de usuario por la interfaz de usuario simple e intuitiva.

- Flexible Por la posibilidad de enviar y recibir mensajes y documentos en cada lugar de trabajo.

- Bato : No hay compra de hardware o software caro.

- escalable : Problema -Expandibilidad libre para usar usuarios y funciones.

Digitalización

Jazzylantalk es la base para la automatización y la digitalización de sus procesos comerciales.

jazzyWeb

Páginas de Internet y aplicaciones web basadas en Python.

- Excelente diseño

- Velocidades de carga rápida a través del código delgado

- Seguridad a través de la política de seguridad de contenido

- 100% de SEO técnico

- Móvil primero

- Páginas y contenido editables

- Formularios de contacto, control deslizante, galería y mucho más.

- Flexible y escalable.

Para hacer esto, ofrecemos alojamiento a medida individualmente desde alojamiento compartido barato al servidor dedicado.

jazzyMaps

Mapas de OpenStreetMap (OSM) para el sitio web y la tienda. La alternativa gratuita a Google Maps.

Beneficiarse de las ventajas:

- Mapas sin gestión de clave engorrosa.

- Mapas sin costos adicionales.

- Mapas sin seguimiento de usuarios.

- Mapas compatibles y superiores a una gran comunidad.

- Muchos años de experiencia en la realización de proyectos OSM.

Mapas. Planificación de ruta. Información geográfica.

El extra especial para su sitio web,

jazzyWeb multilingüe

Amplíe su base de clientes y haga que su proyecto web sea internacional.

Ofrecemos multilingüismo para nuestros sitios jazzyWeb con traducción automática de controles y contenidos. Las traducciones se pueden editar en el backend del sitio web y ofrecemos una amplia gama de idiomas.

Lea más información sobre sitios web multilingües en nuestro blog.

jazzyBabelChat

Nuestro chat "Babelfish"

Babelfish proviene de la novela de ciencia ficción de Douglas Adams "La guía del autoestopista galáctico". Es un pez pequeño y amarillo que se mete en la oreja y se traduce a todos los idiomas.

Con jazzyBabelChat hemos desarrollado un sencillo sistema de chat escrito que se traduce automáticamente al idioma del usuario en tiempo real. Esto permite a los usuarios comunicarse con usuarios de idiomas extranjeros en su propio idioma.