individuelle IT-Dienstleistungen

Webseiten und Shops

Wir erstellen performante, repräsentative, responsive Webseiten und Web-Shops.

Nutzen Sie unsere Expertise mit Wordpress/Woocommerce, Joomla, JTL, Shopware, Prestashop, Gambio und Shopify.

Mehr als Design

- Shop-Schnittstellen,

- Dropshipping

- Suchmaschinenoptimierung (SEO)

- Plugins und Themes

- Integration von Zahlungsdienstleistern und anderen Diensten.

HTML5-Seiten

Schnell, sicher und anspruchslos ans Hosting: Webseiten in reinem Html. Ab 299 Euro.

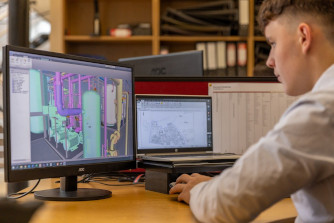

Software-Entwicklung

Wir entwickeln Software für Arbeitsplatzrechner, Netzwerk und Internet: Maßgeschneiderte Unternehmenssoftware von der Containerverwaltung über Auftrags- und Kundenmanagement bis zum kleinen Tool, das Ihr Leben erleichtert.

Wir sind Spezialisten für Datenmanagement, -Konvertierung und Migration. Datenvisualisierung und Schnittstellenentwicklung. Wir verbinden Welten.

Cloud und KI

Die Grenzen zwischen lokaler Software und dem Internet weichen auf. Aber lassen Sie sich durch Buzzwords nicht verleiten. Cloud heißt immer noch: "auf dem Rechner anderer Leute". Und KI basiert auf neuronalen Netzen und ist zwar intelligente Software, aber ohne eigene Intelligenz. Wir helfen Ihnen gern weiter.

IT - Sicherheit

Wir unterstützen Sie mit Prävention und Notfallhilfe. Content Security Policy und SSL-Verschlüsselung als Grundvoraussetzungen für die Absicherung Ihrer Webseiten gegen Angriffe. Wir helfen bei akutem Befall mit Schadsoftware und bei laufenden Angriffen auf Ihre Webseite.

Wir härten und überwachen Ihren LinuxServer und verhindern Formularspam. Wir unterstützen Sie mit Mail- und Datenverschlüsselung.

Datenschutz

Datensicherheit ist Grundvoraussetzung für Datenschutz. Wir sorgen für DSGVO-Konformität im Netz und Unternehmen.

Mit unserer Kompetenz im Bereich der Cryptologie sorgen wir für Vertraulichkeit und Sicherheit Ihrer Daten, wo es darauf ankommt.

Linux @ Server

Wir richten dedizierte und virtuelle Linux-Server mit Datenbank, Mail- und Webserver ein. Wir übernehmen Wartung, installieren und konfigurieren Softwarepakete und helfen bei Problemen.

Linux @ Hosting

Wir bieten Hosting für Webseite, Webshop und Webapplikation. Wir sind persönlich für Sie da.

Linux @ Desktop

Vergessen Sie endloses Warten auf Updates und Ärger mit Datenschutz und Malware. Wir beraten Sie bei Auswahl von Hard- und Software und Unterstützen Sie im täglichen Betrieb.

Linux @ Smartphone

Das Smartphone ist der Rechner, der Sie auf Schritt und Tritt begleitet. Aber Google bestimmt darüber. Wir geben Ihnen Ihre Eigentümerschaft zurück.

Consulting

Individuelle Beratungs- und Serviceleistungen auf dem neuesten Stand der Technik. Profitieren Sie von mehr als 30 Jahren Erfahrung im IT-Bereich. Wir arbeiten remote und schonen so Umwelt und Ihren Geldbeutel.

Unabhängig und Fair

Wir unterstützen Sie mit unserem Know-How von der Lösung kleiner Probleme des Alltags wie der Softwareinstallation und -konfiguration bis zur fachlichen Begleitung Ihrer Planungs- und Entscheidungsprozesse.

Wenn Sie Fragen haben, sind wir für Sie da.

Buchen Sie vorab Beratungszeit

Zu unserem günstigen Stundensatz von 50 €. Und schon können Sie uns ohne Scheu ein Loch in den Bauch fragen. In allen Belangen der IT.

Nutzen Sie unseren Chat

Wir sprechen deutsch. Darum haben wir für Interessenten und Kunden einen jazzyBabelChat eingerichtet. Der übersetzt simultan und Sie können dann mit uns in Ihrer Sprache chatten..

Beratungszeit

Scannen Sie unsere Bankdaten mit dem Smartphone und überweisen Sie einen Betrag Ihrer Wahl ab 12,50 €. Betreff: Email, Adresse und ggf. EU-Steuernummer.

Wir akzeptieren Bitcoin

Intelligente Softwarelösungen

jazzyLanTalk

jazzyLanTalk ist unsere Software für Kommunikation und Datenaustausch im lokalen Netzwerk.

- sicher durch Ende-zu-Ende Verschlüsselung.

- anwender-freundlich durch die einfache und intuitive Benutzeroberfläche.

- flexibel durch die Möglichkeit, Nachrichten und Dokumente an jedem Arbeitsplatz zu senden und zu empfangen.

- kostengünstig: keine Anschaffung teurer Hardware oder Software.

- skalierbar: problemlose Erweiterbarkeit um Benutzer und Funktionen.

Digitalisierung

jazzyLanTalk ist Basis für die Automatisierung und Digitalisierung Ihrer Geschäftsabläufe.

jazzyWeb

Internetseiten und Webapplikationen auf Basis von Python.

- exzellentes Design

- schnelle Ladegeschwindigkeiten durch schlanken Code

- Sicherheit durch Content Security Policy

- 100% technisches SEO

- Mobile first

- editierbare Seiten und Inhalte

- Kontaktformulare, Slider, Gallery und vieles mehr.

- flexibel und skalierbar.

Dazu bieten wir individuell auf Ihre Erfordernisse zugeschnittenes Hosting von günstigem Shared Hosting bis zum dedizierten Server.

jazzyMaps

Landkarten von OpenStreetMap (OSM) für Webseite und Shop. Die freie Alternative zu Google-Maps.

Profitieren Sie von den Vorteilen:

- Karten ohne umständliches Key-Management.

- Karten ohne zusätzliche Kosten.

- Karten ohne User-Tracking.

- Karten unterstützt und aktuell gehalten durch eine große Community.

- Langjährige Erfahrung in der Realisierung von OSM-Projekten.

Landkarten. Routenplanung. Geo-Informationen.

Das besondere Extra für Ihre Webseite,

jazzyWeb Multilingual

Erweitern Sie Ihren Kundenkreis und machen Sie Ihr Webprojekt international.

Wir bieten für unsere jazzyWeb-Seiten Mehrsprachigkeit mit automatischer Übersetzung von Bedienelementen und Inhalten. Die Übersetzungen lassen sich im Backend der Webseite bearbeiten, und wir bieten eine große Sprachauswahl an.

jazzyBabelChat

Unser "Babelfish" Chat

Der Babelfisch entstammt Douglas Adams’ Science-Fiction-Roman "Per Anhalter durch die Galaxis." Es handelt sich um einen kleinen, gelben Fisch, den man sich ins Ohr steckt und der alle Sprachen übersetzt.

Mit jazzyBabelChat haben wir ein einfaches Schrift-Chatsystem entwickelt, das automatisch und in Echtzeit in die Sprache des Users übersetzt. So können Anwender in ihrer eigene Sprache mit fremdsprachigen Nutzern kommunizieren.